发送文件call的结构体参数分析

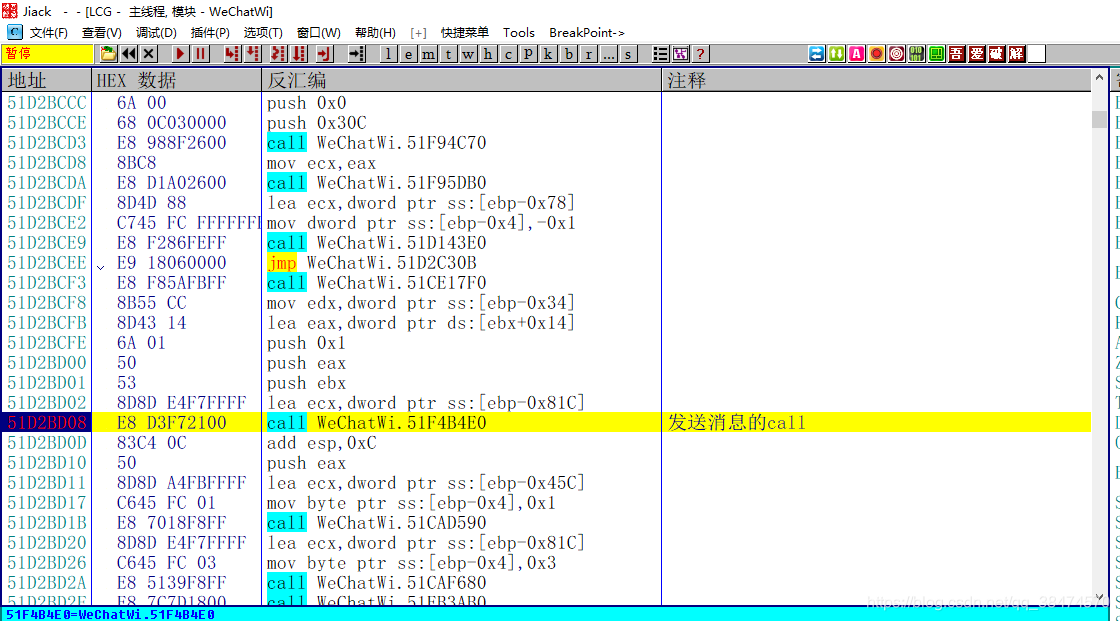

首先在OD中定位到发送消息的call,不管是发送文件还是图片都是需要经过这个call。

直接拉到函数头部,发送一个文本消息让OD断下

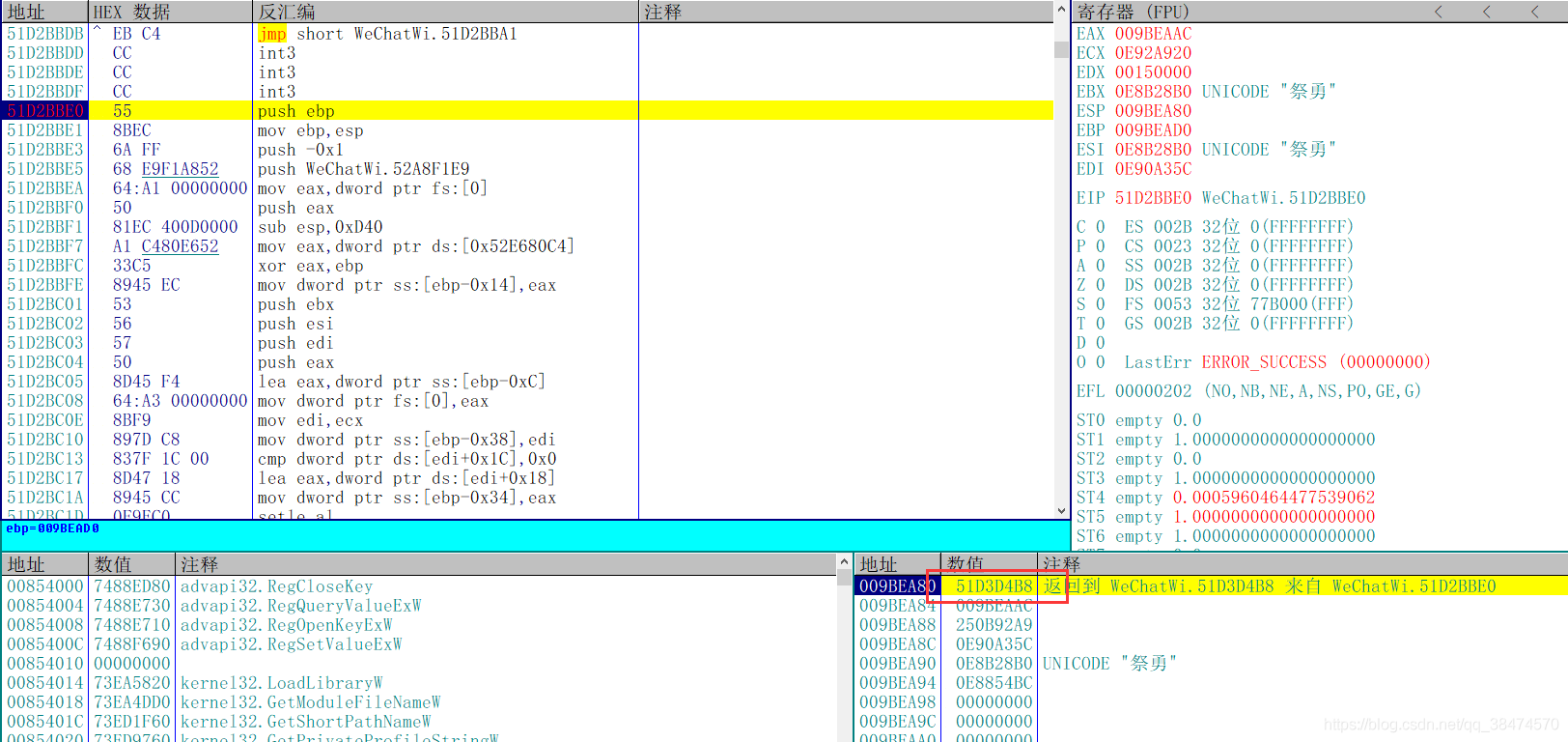

接着查看一下压入堆栈的参数,也就是eax的值,是之前分析过的发送艾特消息的结构体

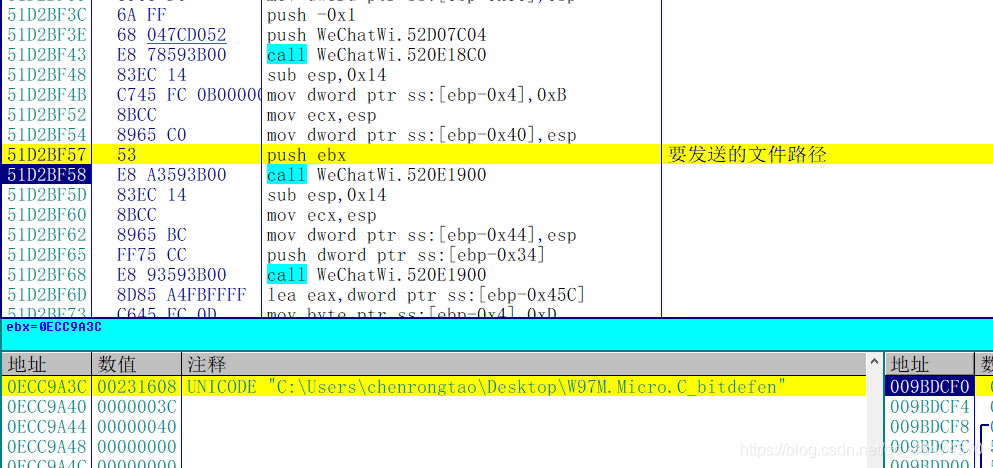

然后在第一个地址数据窗口跟随,在偏移为0的位置的消息类型,偏移为4的位置的发送的文件的绝对路径,接着我们F7进入这个call,来分析整个call。

组合数据call的分析

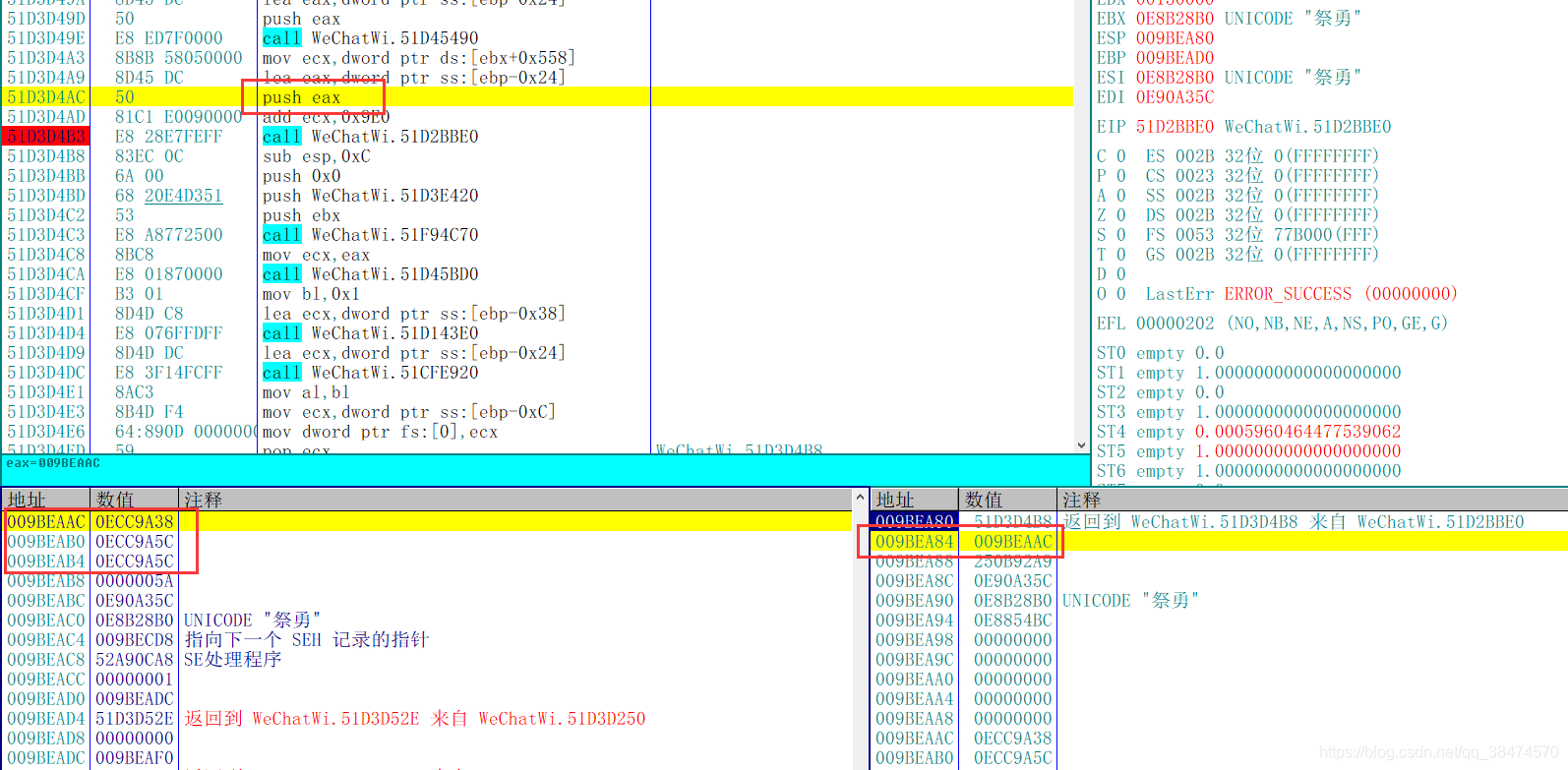

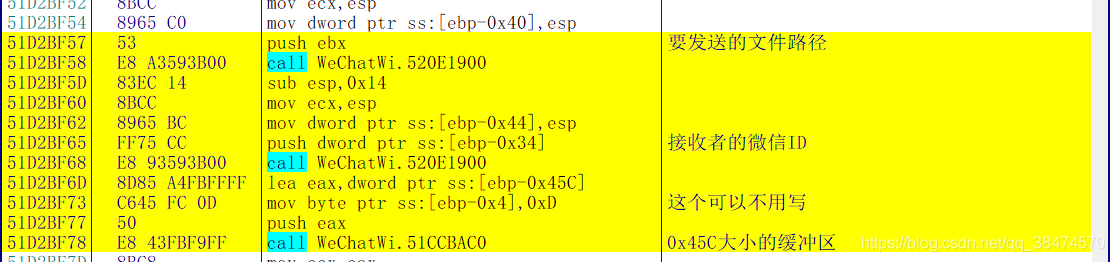

这里发现了一个call,里面传入了要发送的文件的绝对路径,继续往下走

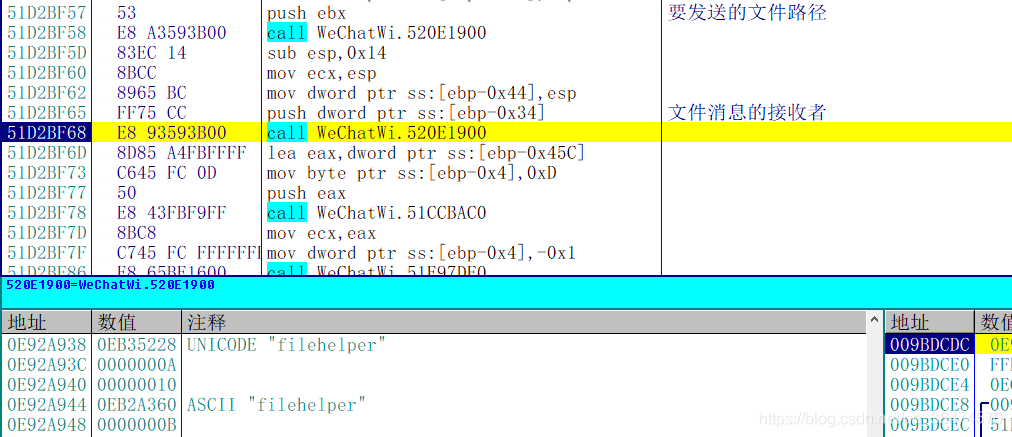

这里有一个call传入了接收者的微信ID,那么这个call就比较关键了,继续单步

这里有一个call传入一块缓冲区

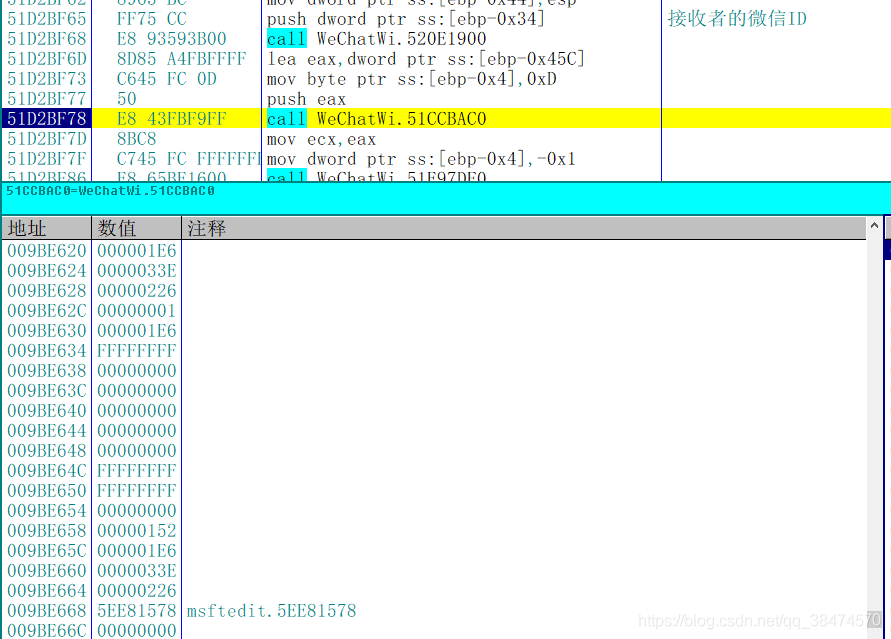

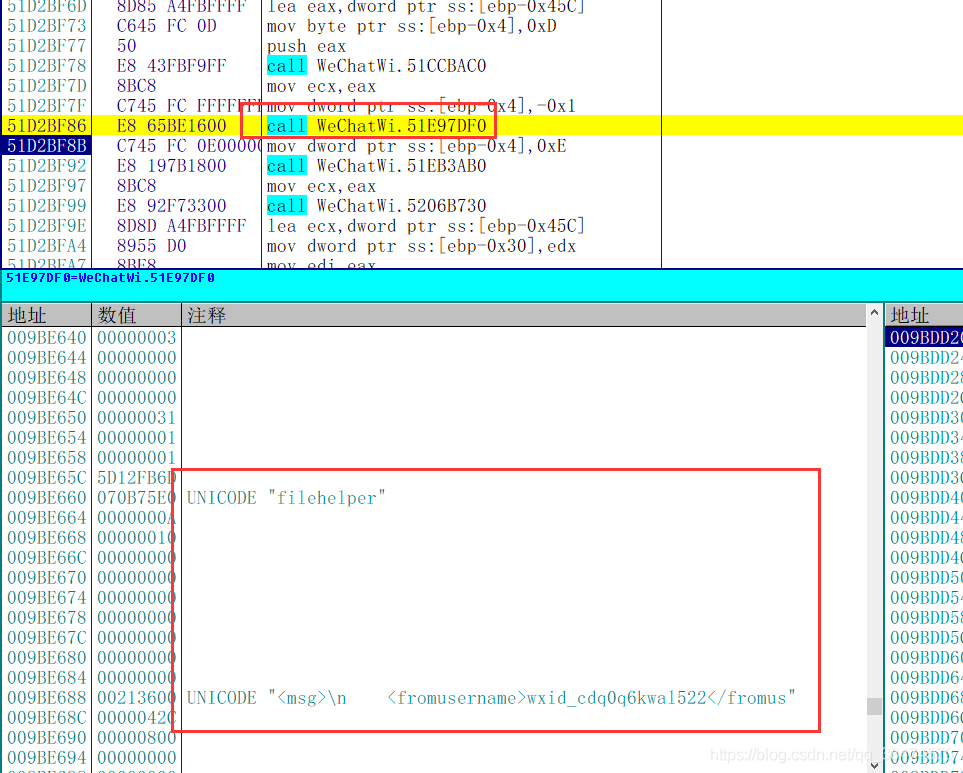

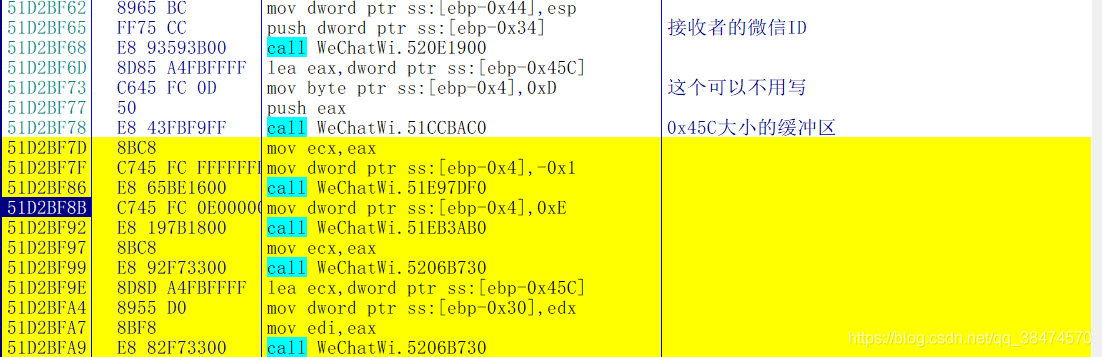

当单步过这个call时,缓冲区里写入了接收者的微信ID和要发送的文件信息

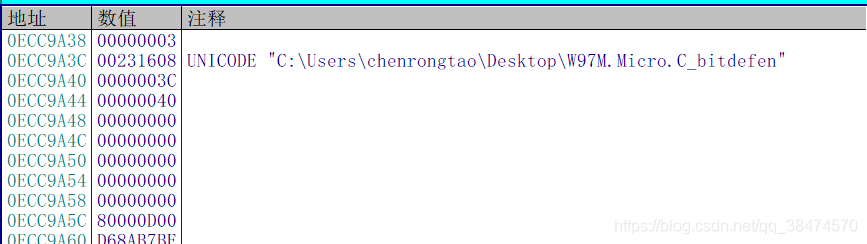

定位发送文件的call

现在我们看到了这么多函数都传入了相关的参数,那么到底哪个才是用来发送文件的call呢。

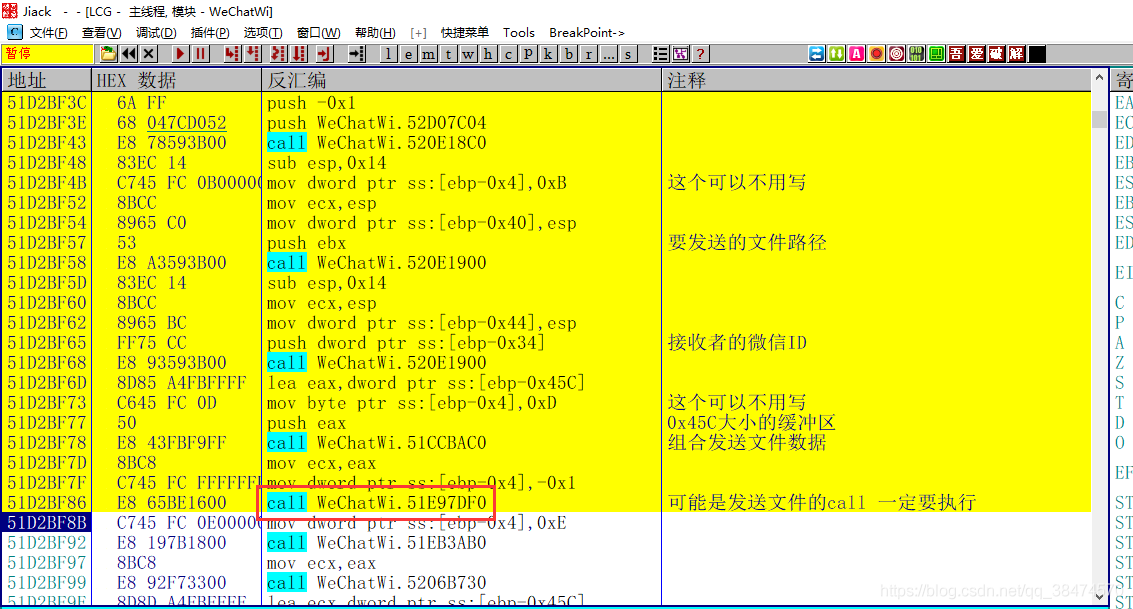

首先可以确定的是,这三个函数是一定要写的

问题在于后面的这些函数到底要不要执行,如果要执行的话,执行哪一个才是关键?想要确定这个,就需要在每次测试的时候去nop掉其中一个函数,如果nop那个函数的时候崩溃了。就证明被nop的函数的一定要执行的

经过分析,最后一个call是一定要执行的,前面几个call都是在组装数据,最后一个可能才是发送文件的call。如果要写代码实现发送文件的话,需要连续调用这四个call